- por Manuel Llaca

- 22 Febrero, 2019

- Artículo

- 6.861

- 3

- Actualizado el 20 Julio, 2022

A finales de los años sesenta fue creado en el MIT un sistema operativo llamado ITS basado en el concepto de tiempo compartido. Y una de las funciones posibles que tuvo fue la de espiar a otros usuarios... en este artículo voy a contar una historia real de espías en el MIT.

Raphael Finkel inició en 1975, en la Universidad de Stanford, el diccionario por antonomasia de los términos de la cultura hacker llamado Jargon File. Aquel diccionario fue construido en base a las experiencias de los excelentes profesionales del MIT (Instituto Tecnológico de Massachusetts), y del SAIL de la Universidad de Stanford, todo ello sujeto al protagonismo de una máquina: el ordenador PDP-10. Además del diccionario, con el tiempo, también fueron recogidas en su interior algunas historias… una de ellas hace mención a espías en el MIT...

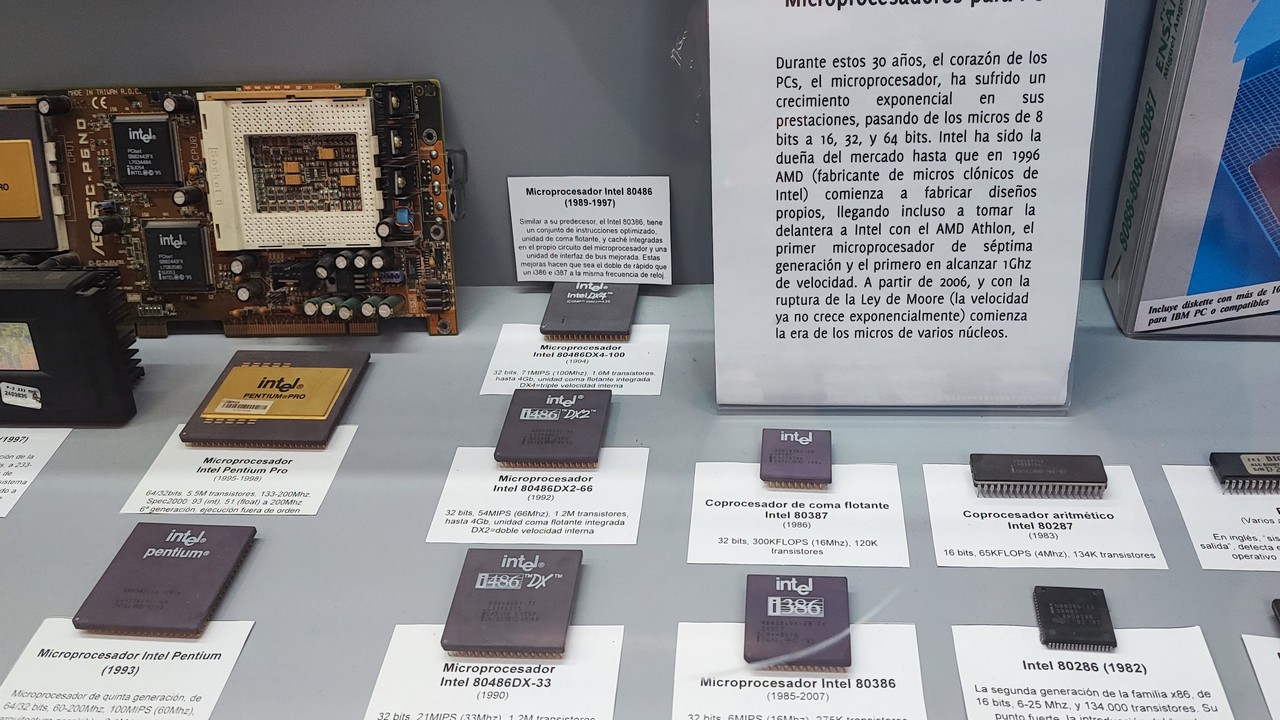

En la década de los años cincuenta un nuevo concepto de la informática llamado tiempo compartido empezó a coger forma ¿Qué es el tiempo compartido? Un concepto que habla de compartir recurrentemente los recursos del ordenador.

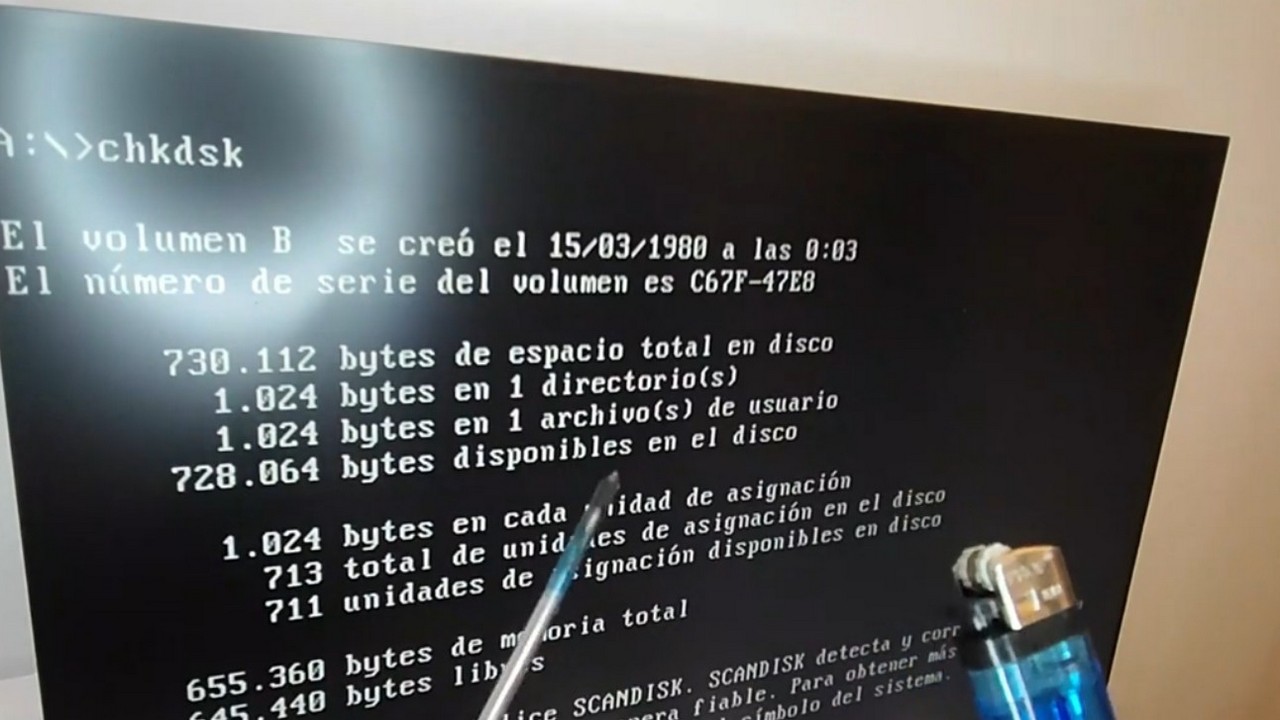

En el año 1959 John McCarthy implementó en el MIT el considerado primer proyecto que utilizó el concepto de tiempo compartido, un sistema operativo llamado CTSS (Compatible Time-Sharing System). Es importante indicar que el tiempo compartido fue un factor fundamental para el desarrollo posterior de la informática, la ciencia tal cual conocemos hoy en día. En Noviembre de 1961 se hizo la primera demostración del sistema operativo CTSS, y se mantuvo activo hasta el año 1973.

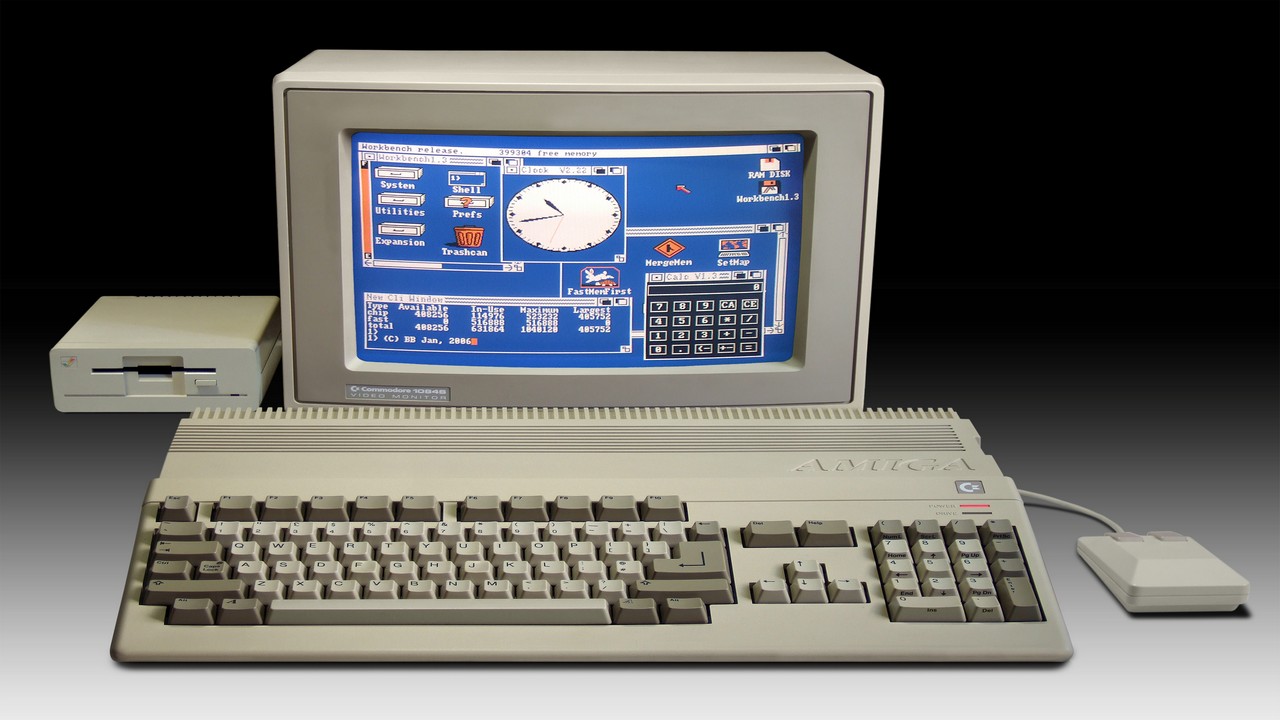

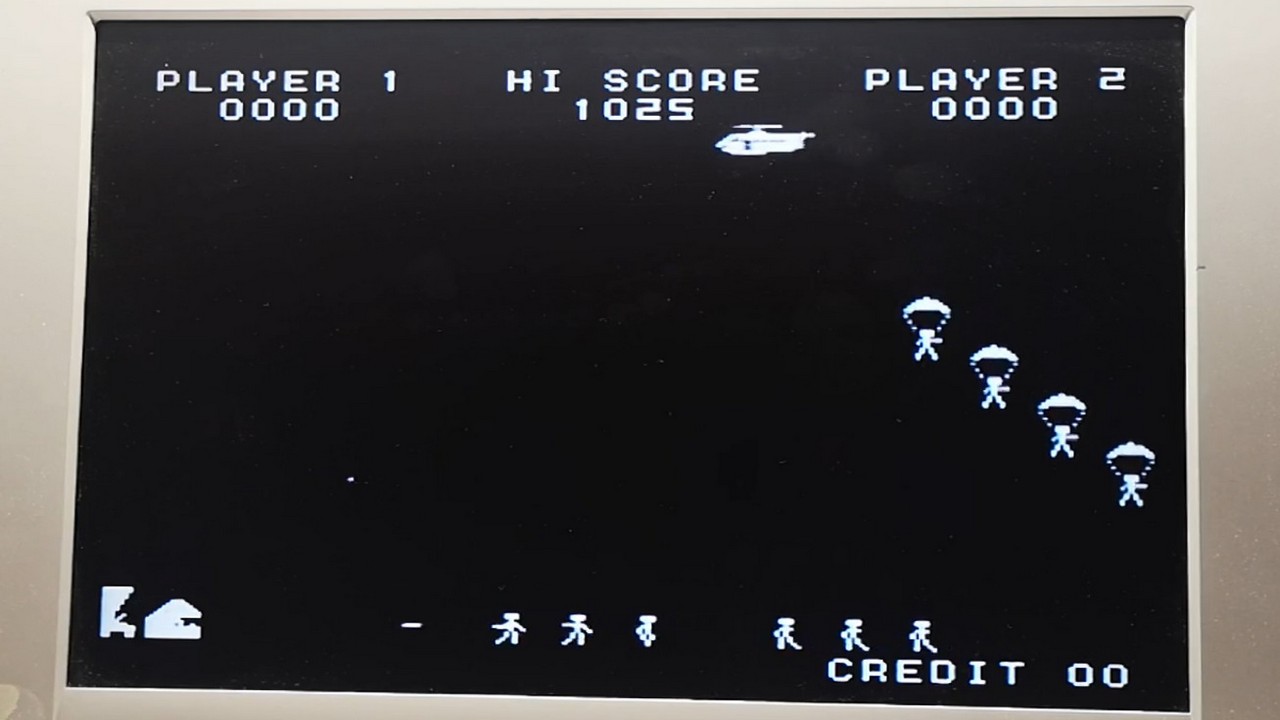

El sistema operativo ITS fue desarrollado inicialmente en el equipo PDP-6, para posteriormente ser terminado y utilizado en el PDP-10.

A finales de los años sesenta parte del personal del MIT no estaba de acuerdo con el devenir del proyecto de desarrollo del CTSS por decisiones como, por ejemplo, el potente nivel de seguridad elegido. Entonces nació una variante del sistema operativo CTSS más simplificada; Tom Knight le puso el nombre de ITS en clara alusión al CTSS. El sistema operativo ITS fue desarrollado inicialmente en el equipo PDP-6, para posteriormente ser terminado y utilizado en el PDP-10.

Precisamente el apartado de seguridad del sistema operativo ITS, mucho más liviano en el, dio lugar a una historia que fue recogida en el Jargon File bajo el título de OS and JEDGAR.

Si para un informático cualquiera OS significa Sistema Operativo (Operating System), para los usuarios del ITS significaba Salida Espía (Output Spy).

Y la historia cuenta: En el sistema operativo ITS existía un programa que permitía ver todo lo que se estaba haciendo en el terminal de otro usuario. Ese programa tenía como nombre OS. Aquí es importante aclarar que si para un informático cualquiera OS significa Sistema Operativo (Operating System), para los usuarios del ITS significaba Salida Espía (Output Spy).

Se podía espiar a otro usuario gracias, precisamente, a disponer -intencionalmente- de una seguridad inferior, como ya se ha hablado en párrafos anteriores. Pero si el espía podía utilizar ese software para ver lo que hacía otro, el espiado tenía a su disposición otro programa que le permitía saber si alguien le estaba espiando. Ese segundo programa fue llamado JEDGAR, nombre elegido que hace referencia al que fuera famoso director del FBI (J. Edgar Hoover).

Un turista era un usuario invitado de otros laboratorios del MIT o, incluso, usuarios de la primitiva red ARPANET.

Para retorcer más la historia es importante comentar que el software JEDGAR permitía al usuario espiado activar la opción Licencia para Matar, que eliminaba todo el trabajo del terminal desde el cual se le estaba espiando. Y aquella opción se transformó en un recurso demasiado violento en el ambiente del ITS, sobre todo si los turistas se enteraban de su existencia -en el lenguaje conceptual del sistema ITS un turista era un usuario invitado de otros laboratorios del MIT o, incluso, usuarios de la primitiva red ARPANET que recibían acceso para explorar el sistema operativo ITS-.

La historia sigue contando que uno de los técnicos del sistema operativo modificó el programa JEDGAR para que solo mostrara la intención de eliminar el trabajo del terminal espiador, pero sin ejecutar realmente esa terrible tarea. Al final, cada copia de JEDGAR debía ser parcheada para incluir la modificación, y no se sabe con certeza cuántos usuarios nunca llegaron a saber que la opción Licencia para Matar nunca era, finalmente, ejecutada.

Último Artículo

- 21 Noviembre, 2025

- Artículo

Último Videoblog

- 02 Marzo, 2026

- 23:49

- Videoblog

Último Podcast

- 24 Febrero, 2026

- 34:18

- Podcast

Último Vídeo corto

- 26 Diciembre, 2025

- 02:32

- Vídeo corto

Un concepto que habla de compartir recurrentemente los recursos del ordenador.